Datum: 31. avgust 2025

Grožnja: Lumma Stealer (aka LummaC2 / LummaC) – Windows infostealer (MaaS)

Vrsta indikatorja: Domena (C2)

Indikator: larpfxs[.]top

Zanesljivost: Visoka

Na kratko (TL;DR): Blokirajte

larpfxs[.]topna ravni DNS/HTTP(S)/EDR. Preiščite zadnje razreševanje ali povezave, rotirajte poverilnice/žetone za prizadete uporabnike ter poiščite artefakte infostealerja in morebitne kasnejše naloge (follow-on payloads).

Kaj je Lumma Stealer?

Lumma Stealer je na Windows usmerjen malware-as-a-service (MaaS) infostealer, ki ga od leta 2022 naprej upravlja več povezanih akterjev. Specializira se za pridobivanje visoko vrednih podatkov – shranjenih poverilnic v brskalnikih, piškotkov in sejnih žetonov, podatkov iz AutoFill/kreditnih kartic, artefaktov kripto denarnic in prstnih odtisov gostitelja – ter njihovo eksfiltracijo na C2 panele pod nadzorom napadalcev.

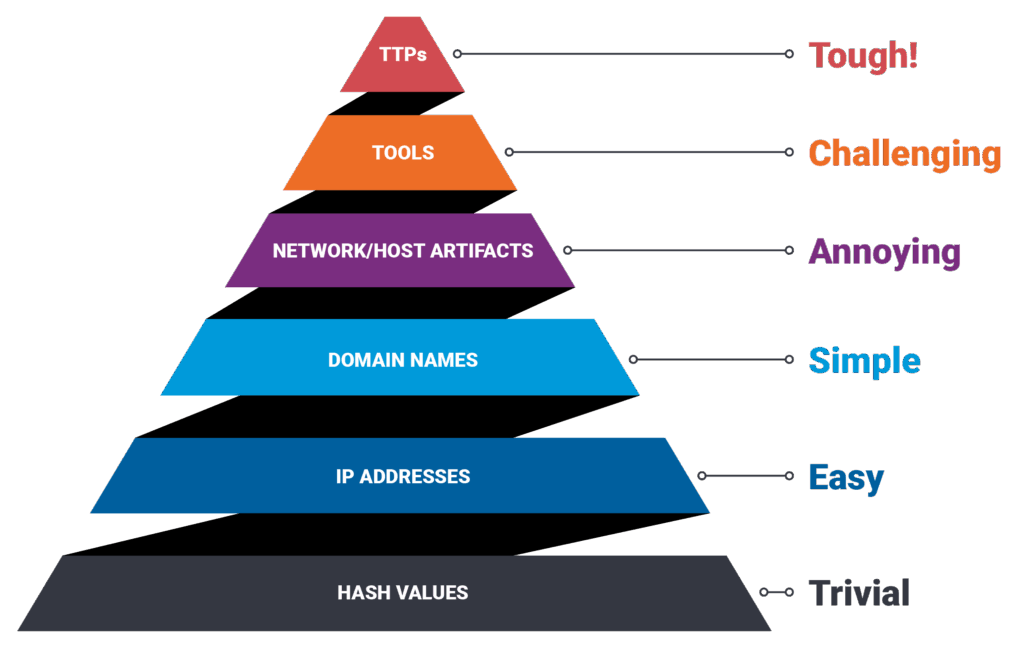

Pogoste dostavne poti vključujejo phishing, malvertising in lažne installerje/cracke, ki jih širijo prek TDS (traffic distribution systems) in vabnih strani (npr. fake CAPTCHA). Ker povezani akterji infrastrukturo pogosto rotirajo, naj bodo obramba in detekcije na vedenjski osnovi prednostna naloga, ob boku IoC-jem.

Kaj se je zgodilo

Viri groženj so označili larpfxs[.]top kot aktivno C2 infrastrukturo Lumma Stealer, z ruskojezično prijavo, značilno za Lumma C2 panele, in s svežo aktivnostjo na 31. avgust 2025.

Zakaj je pomembno

Kompromisi z infostealerji so pogosto prva domina v širšem vdoru: ukradene poverilnice in sejni žetoni omogočajo lateralno gibanje, prevzem SaaS računov in finančne zlorabe. Zaradi povezanega modela in hitre rotacije infrastrukture Lumma ohranja pritisk na ekipe za detekcijo in odziv – blokada ene domene ni dovolj brez širšega lova na vedenje infostealerja in naknadne beacon komunikacije.

Povzetek indikatorja

| Polje | Vrednost |

|---|---|

| Vrsta | Domena |

| Indikator | larpfxs[.]top |

| Grožnja | Lumma Stealer C2 |

| Prvič viden (UTC) | 2025-08-31 20:26:53 |

| Zanesljivost | Visoka |

| Vir | Skupnostni threat intel |

Takojšnji ukrepi (najprej naredite to)

- Blokirajte

larpfxs[.]topna DNS resolverju, varnem spletnem prehodu/proxyju ter v EDR/požarnem zidu na odjemalcih. - Poiščite in zajezite vse naprave, ki so od 2025-08-24 (min. 7-dnevni pogled nazaj) razrešile ali kontaktirale to domeno.

- Ponastavite/rotirajte poverilnice prizadetih uporabnikov; prekličite in ponovno izdajte SSO/oblačne/SaaS žetone.

- Lovite artefakte infostealerja: dokazi o masovnem dostopu do podatkov brskalnika, izvoz poverilnic ter naknadni payloadi (loaderji/RAT-i).

Vodič za detekcijo in threat hunting

Prilagodite imena polj svoji shemi SIEM/EDR. Spodaj so izhodišča.

1) DNS / Proxy

Splunk (proxy/web):

index=proxy (dest_host="larpfxs.top" OR url="*://larpfxs.top/*")

| stats values(user) values(src_ip) values(http_user_agent) min(_time) max(_time) by dest_host

Splunk (DNS, vklj. Sysmon Event ID 22):

(index=dns OR source="Microsoft-Windows-Sysmon/Operational")

(query="larpfxs.top" OR QueryName="larpfxs.top")

| stats values(Computer) values(User) values(src_ip) min(_time) max(_time) by QueryName

Elastic (ECS):

dns.question.name : "larpfxs.top" or url.domain : "larpfxs.top"

2) Odjemalec / EDR

Iščite:

- Procese, ki berejo shranjene datoteke brskalnikov:

Login Data,Cookies,Web Data(Chromium/Firefox profili). - Neobičajne vzorce dostopa, ki jim sledi odhodni HTTPS na nepreverjene domene (vklj.

larpfxs.top). - Tipične procesne verige infostealerjev z zlorabo LOLBIN orodij (

mshta,rundll32,powershell) tik pred omrežno eksfiltracijo.

Preventivni ukrepi

- Egress kontrola: privzeto zavrnitev; dovolilni seznami poslovnih domen; “sink-hole” znanih zlonamernih domen.

- Utrjevanje (hardening): obvezni upravljalniki gesel + strojni varnostni ključi; onemogočite shranjevanje gesel v brskalnikih za skrbnike.

- Kontrola aplikacij: omejite interpreterje skript in blokirajte neznane razširitve brskalnikov.

- E-pošta/splet: peskovnik (sandbox) za priponke; omejite prenose izvršljivih datotek iz rizičnih kategorij.

- Telemetrija: omogočite DNS beleženje (odjemalec in resolver), proxy dnevnike, Sysmon (vklj. DNS) in hranite forenziko brskalnikov.

Pravila Sigma (primeri)

DNS poizvedba za larpfxs.top (Sysmon/EDR DNS)

title: DNS Query for Lumma C2 Domain larpfxs.top

id: 0e2f1c4c-43a1-4bc1-9c18-7c4a3f1c9c21

status: experimental

logsource:

product: windows

service: sysmon

category: dns_query

detection:

selection:

QueryName|endswith: "larpfxs.top"

condition: selection

fields:

- Image

- QueryName

- User

- ComputerName

falsepositives:

- Unlikely

level: high

tags:

- attack.T1041

- attack.T1071.001

Spletna zahteva na larpfxs.top (proxy/ECS)

title: Web Request to Lumma C2 Domain larpfxs.top

id: 7b7f0a3e-a8e0-4e93-bad5-9f5a26d62255

status: experimental

logsource:

product: webserver

category: webserver

detection:

selection:

http.hostname|endswith: "larpfxs.top"

condition: selection

level: high

Suricata (omrežni senzor)

Ujemanje TLS SNI

alert tls any any -> any any (

msg:"Lumma C2 SNI: larpfxs.top";

tls.sni; content:"larpfxs.top"; nocase;

priority:1; classtype:trojan-activity; sid:42002501; rev:1;

)

Forenzični in triažni kontrolni seznam

- Plen iz brskalnika: pregled shrambe poverilnic (Chrome/Edge/Firefox), piškotkov, sejnih žetonov; pozorni bodite na masovni dostop.

- Persistenca: preverite Run ključe, Startup mape, Scheduled Tasks in poti odlaganja v slogu

%AppData%\Roaming, ki jih pogosto zlorabljajo stealerji. - Naknadni payloadi: povezani akterji pogosto po eksfiltraciji uvajajo loaderje/RAT-e – preglejte za sekundarne beacon-e ali implante.

Kako si lahko pomagate s ThreatSonarjem (TeamT5)

Kaj je ThreatSonar (na kratko): ThreatSonar je orodje za proaktivni threat hunting/compromise assessment, namenjeno hitremu odkrivanju latentnih groženj in povezovanju sledi napadalcev. Sorodni izdelek ThreatSonar Anti-Ransomware deluje kot EDR s funkcijami stalnega nadzora, vizualizacije incidentov ter izolacije končnih točk.

1) Hiter “Compromise Assessment” po vseh endpointih

Zaženite široki pregled (scan) čez vse končne točke in strežnike, da preverite morebitne indikatorje kompromisa in nenavadno vedenje. ThreatSonar je zasnovan za kompromisne ocene in odzive na incidente, kar MSSP/SOC ekipam omogoča hitrejše ugotavljanje “zdravja” okolja.

2) Specifičen IOC watch za larpfxs[.]top

V ThreatSonarju nastavite watchlist in detekcije za to domeno:

- DNS: ujemanje poizvedb za

larpfxs.top(client DNS telemetry). - Spletni promet: ujemanje HTTP Host / TLS SNI za

larpfxs.top. - Časovna korelacija: povezava omrežnih dogodkov s procesi, ki dostopajo do datotek brskalnikov (npr.

Login Data,Cookies,Web Data).

V EDR modulu ThreatSonar Anti-Ransomware lahko takšno vedenje povežete v incident z vizualizacijo poti napada.

3) Avtomatiziran odziv in zajezitev

Za pozitivne zadetke konfigurirajte samodejne akcije:

- Isolate endpoint (omrežna izolacija) in on-demand rescan.

- Samodejno ustvarjanje povzetkov incidenta z mapiranjem na MITRE ATT&CK taktike/tehnike za hitrejšo triažo.

Ti koraki skrajšajo čas odziva in zmanjšajo širjenje grožnje po notranjem omrežju.

4) Lov na vedenjske TTP-je (onkraj ene domene)

Poleg same domene larpfxs[.]top v ThreatSonarju lovite vedenje značilno za infostealerje: masovni dostop do shrambe brskalnikov, eksfiltracija prek HTTPS kratek čas po takih aktivnostih, ter verige LOLBIN (npr. mshta, rundll32, powershell). Detekcije naj temeljijo na kombinaciji procesnih/omrežnih sledi in naj sprožijo vizualiziran incident za nadaljnje vertikalne premike (pivot).

5) Poročanje, ponovljivost in integracije

Za MSSP-je: standardizirajte “intake → scan → triage → response → report” tok, da skrajšate “time-to-value” pri več strankah.

Uporabite auto-generiran povzetek incidenta kot uradni artefakt za ticketing/IR poročila.

Načrtujte periodične preglede poročil (tedensko/mesečno) in integracijo z vašim SIEM/SOAR za korelacije na ravni podjetja.

![IOC Opozorilo: Prepoznana Lumma Stealer C2 domena – larpfxs[.]top](https://cyber-sec.si/wp-content/uploads/2025/09/LummaStealer.png)