XDR Bypass – 08.12.2024: XDR ≠ Nepremagljivost (RAZISKOVALNO DELO!)

V svetu kibernetske varnosti si proizvajalci varnostnih rešitev neprestano prizadevajo za odkrivanje in blokiranje orodij, kot je Mimikatz – eno najbolj znanih orodij za pridobivanje poverilnic v sistemih Windows. Toda kot v vsakem kibernetskem “orožju proti ščitu”, tudi tukaj obstajajo poti mimo obrambnih mehanizmov.

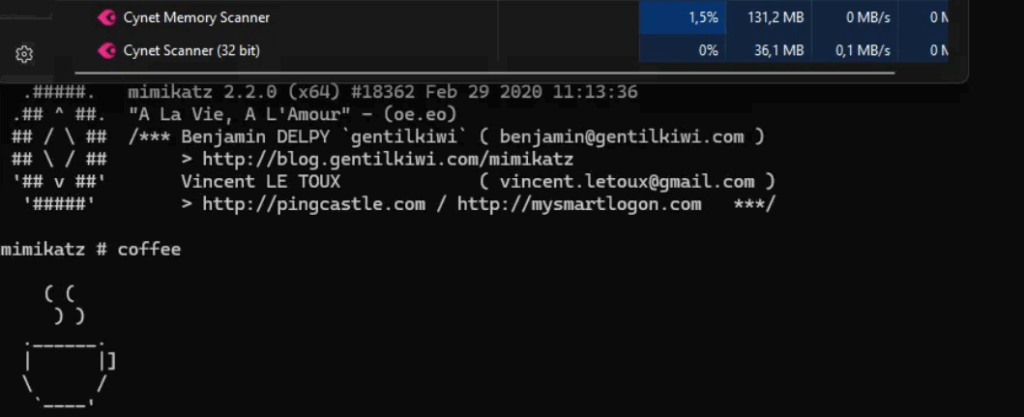

Na dan 8. 12. 2024 sem uspel izvesti uspešen bypass XDR rešitve in zagnati Mimikatz na končni napravi, brez sproženega opozorila, alarma ali blokade.

Kontekst

Kot etični heker sem imel priložnost testirati večino platform EDR/XDR, ki so med bolj pogostimi med uporabniki na našem območju sveta. Test se nanaša na stanje platforme v času izvajanja testiranja in odkritja so bila javljena podjetju, zato so imeli možnost pomanjkljivosti tudi odpraviti. Cynet je dobro poznana platforma za zaznavanje in odzivanje na grožnje (XDR), ki zaznava poskus kraje poverilnic in je namenjen zaščiti končnih naprav. Njihov agent analizira vedenjske vzorce, z namenom zaznati nenavadne in zlonamerne aktivnosti v realnem času.

Toda varnostne rešitve se večinoma zanašajo na znane vzorce, hash-e, povezane IOCs, ali vedenjske signale. Če napadalec razume, kako varnostna rešitev zaznava nevarnost, lahko potencialno razvije način, da jo obide.

Pristop

Uporabil sem napredne tehnike obfuskacije z modifikacijo Mimikatz izvlečene kode:

- Analiza Cynet-ovega delovanja:

- Spremljal sem procese, katere Cynet aktivno nadzira.

- Ocenil sem metode, ki jih uporablja za detekcijo (npr. lsass dostop, OpenProcess, ReadProcessMemory).

- Preoblikovanje Mimikatz:

- Prevedel sem izvorno kodo z izločenimi poznanimi IOCs.

- Vključil sem runtime obfuscation – imena funkcij in nizov sem šifriral in dešifriral šele ob izvajanju.

Rezultat

Po uspešni izvedbi napada:

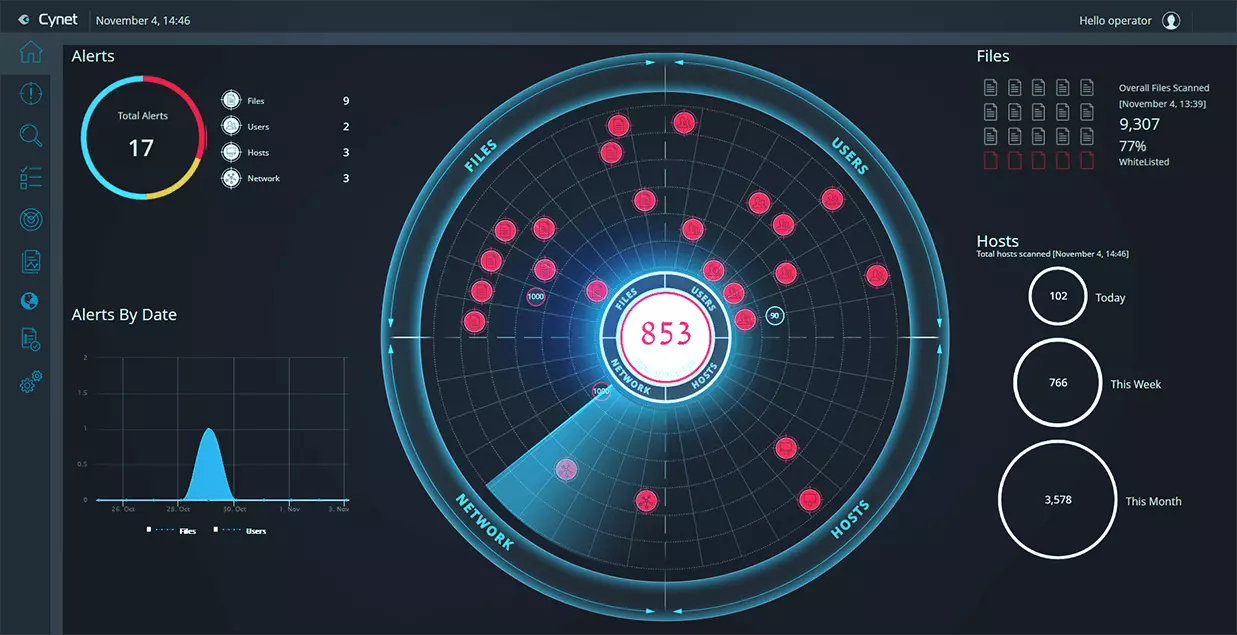

- Cynet ni sprožil nobenega alarma.

- Ni bilo zaznane nenavadne aktivnosti v konzoli upravljanja.

To sem preveril s spremljanjem:

- Event logov

- Cynet XDR nadzorne plošče

Kaj to pomeni za organizacije?

Uspešen bypass takšne rešitve kaže na naslednje ključne izzive:

- Zanašanje izključno na EDR/XDR ni dovolj – defense-in-depth pristop ostaja ključen.

- Redno testiranje varnostnih rešitev z napadalnim razmišljanjem (red teaming) je nujno.

- Behavioral detekcija mora biti dopolnjena s heuristiko in kontekstom

Zaključek

Ta eksperiment ni bil le tehničen izziv, temveč dokaz, da tudi najbolj moderne varnostne rešitve niso nezlomljive. Znanje napadalca, razumevanje notranjih mehanizmov EDR/XDR, in kreativnost so ključni za uspešen bypass.

Zato nikoli ne pozabite – orodja ne zavarujejo sistema, ljudje in postopki ga.

Zavrnitev odgovornosti

Problem je bil javljen na Cynet in vrjetno tudi odpravljen. Ob tem želim poudariti, da so vsi postopki, opisani v tem blogu, izvedeni izključno v raziskovalne in učne namene. Obvod ali napad na varnostne sisteme, kot je Cynet, brez dovoljenja in v skladu z zakoni je nezakonit in neetičen. Moje dejavnosti niso bile usmerjene v škodovanje, temveč v razumevanje, kako se lahko izboljša varnost in zaščita pred napadi v realnem okolju.