Zaščiten sistem… ali res? Preizkus napada na moderni Sophos XDR (27.01.2023) (RAZISKOVALNO DELO!)

Uvod

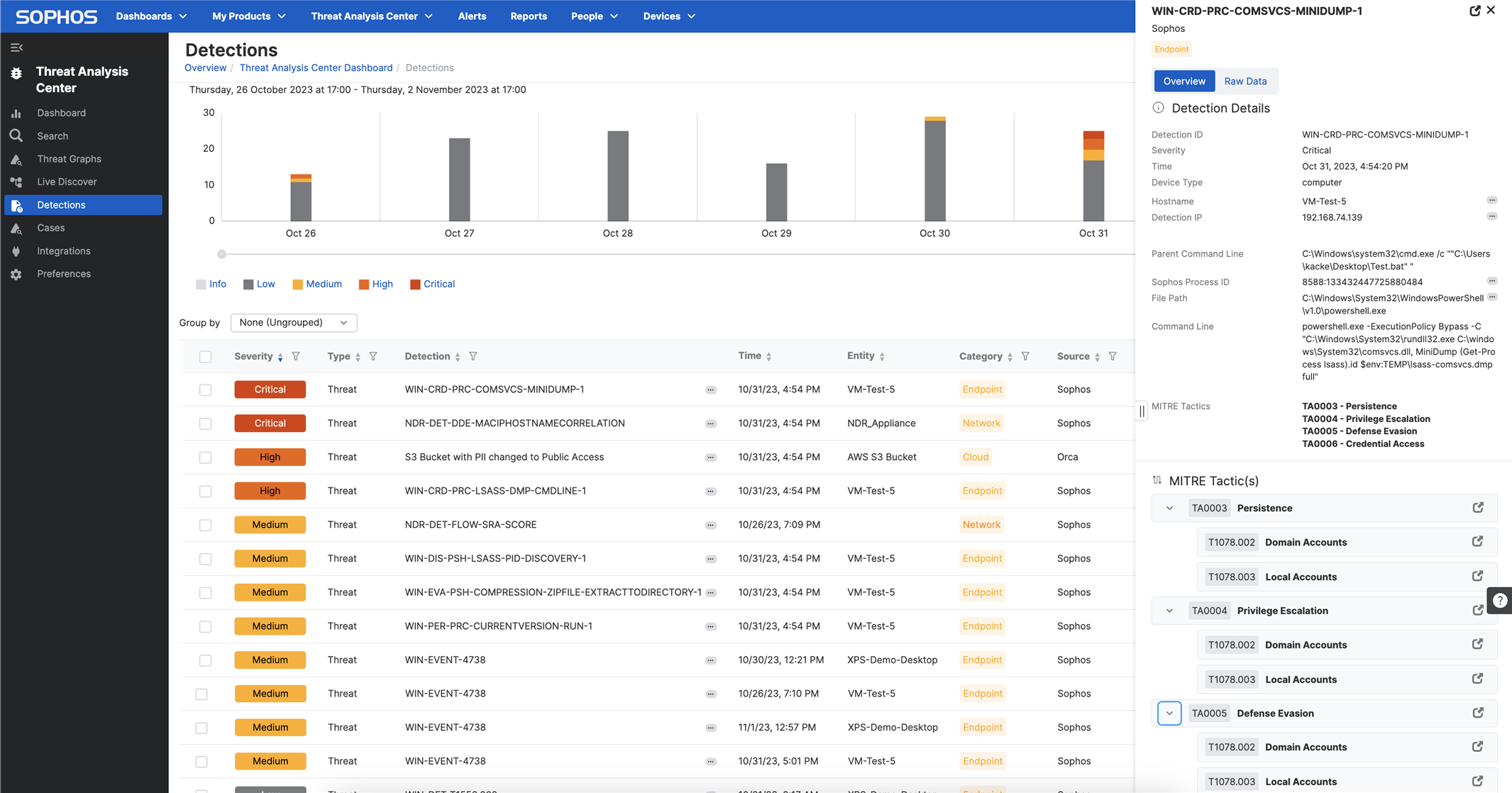

Kljub naprednim funkcijam razširjenega zaznavanja in odzivanja (XDR) rešitev, kot je Sophos XDR, napadalci še vedno iščejo poti, kako obiti obrambo in izvesti svoje napade. V tem prispevku predstavljam preizkus varnosti, kjer sem uspel izvesti simulacijo ransomware napada in zakriptirati testne datoteke, ne da bi Sophos XDR pravočasno zaznal ali blokiral aktivnost.

Pregled napada: Zagon ransomware napada kljub zaščiti Sophos XDR

Cilj testa je bil preveriti, ali lahko napreden napadalec zaobide zaznavanje Sophos XDR in izvede napad, pri katerem pride do šifriranja datotek – torej klasičnega vedenja ransomwareja.

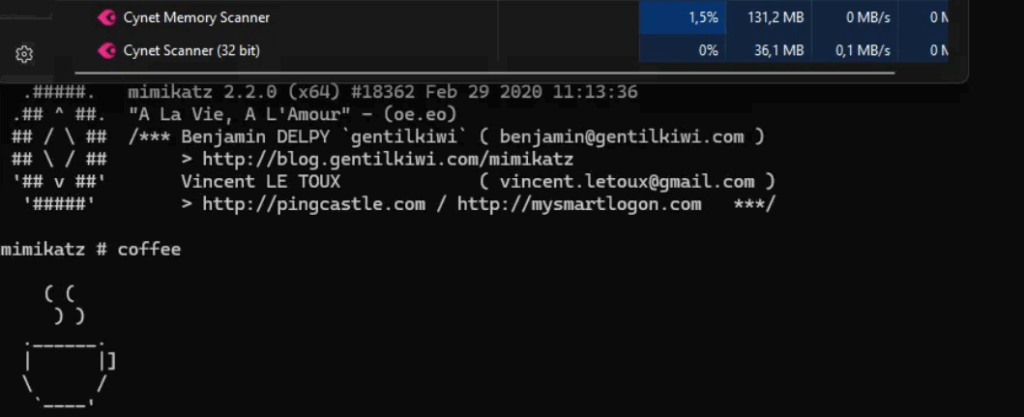

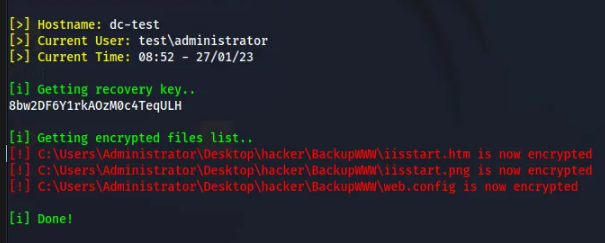

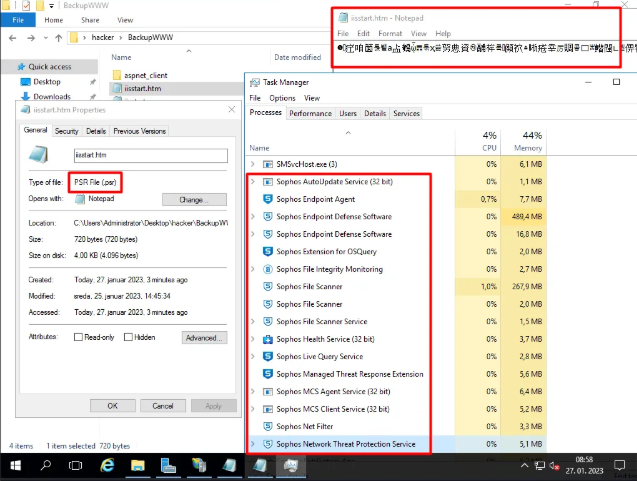

V tem varnostnem preizkusu sem uporabil lastno prilagojeno različico ransomware simulacije, ki je uspešno izvedla šifriranje testnih datotek, pri čemer Sophos XDR ni pravočasno zaznal grožnje ali sprožil zaščitnega ukrepa.

Tehnike zaobida in uspešnega napada

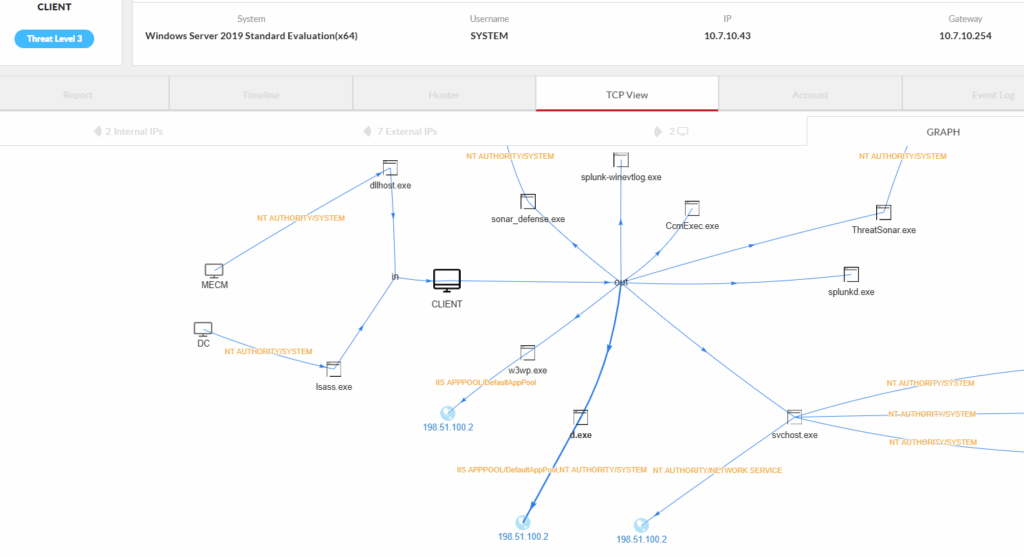

Pri simulaciji sem uporabil naslednje tehnike:

- Diskretna dostava in izvedba: Datoteka z ransomware kodo je bila prenešena na sistem z uporabo orodja, ki je posnemalo legitimno delovanje, kar je zmanjšalo verjetnost sprožitve varnostnih opozoril.

- Postopno šifriranje: Šifriranje datotek je potekalo počasneje in segmentirano, kar je preprečilo sprožitev vedenjskih opozoril Sophos XDR.

Rezultat: Vse testne datoteke so bile uspešno zakriptirane, brez takojšnje zaznave ali zaustavitve procesa s strani Sophos XDR.

Zaznava in priporočeni ukrepi

Predlogi za izboljšanje zaščite:

- Izboljšanje vedenjske analize: Sophos XDR bi moral zaznavati postopno šifriranje ali sumljive IO operacije tudi pri novih (nepodpisanih) binarnih datotekah.

- Uvedba nadzora nad neznanimi aplikacijami: Dodatne varnostne politike, kot je nadzor izvajanja neznanih binarnih datotek, bi lahko preprečile izvedbo napada.

- Uvedba honeypot datotek: Implementacija sistemskih vabečih (honeypot) datotek bi lahko omogočila zgodnjo zaznavo ransomware obnašanja.

- Napredna segmentacija in pravice dostopa: Šifriranje testnih datotek bi lahko bilo omejeno z bolj strogim nadzorom dostopa in nadzora nad pravicami pisanja.

Zaključek

Ta test dokazuje, da tudi napredne varnostne rešitve, kot je Sophos XDR, niso neprepustne za kreativne in prilagojene napade. Ključno sporočilo je jasno: varnost ne sme temeljiti le na enem orodju, temveč na večplastnem, proaktivnem in neprekinjeno izboljševanem varnostnem modelu.

Z deljenjem teh spoznanj želimo spodbuditi varnostne strokovnjake, da redno preizkušajo svoje obrambne sisteme in implementirajo rešitve, ki upoštevajo tudi manj očitne metode napadalcev.

Omejitev odgovornosti

Problem je bil javljen na Sophos in vrjetno tudi odpravljen. Ob tem želim poudariti, da so vsi postopki, opisani v tem blogu, izvedeni izključno v raziskovalne in učne namene. Obvod ali napad na varnostne sisteme, kot je Sophos, brez dovoljenja in v skladu z zakoni je nezakonit in neetičen. Moje dejavnosti niso bile usmerjene v škodovanje, temveč v razumevanje, kako se lahko izboljša varnost in zaščita pred napadi v realnem okolju.