Opozorila o izkoriščanju SAP NetWeaver: CVE-2025-31324

Kibernetsko obveščanje o grožnjah

Naslednji blog zapis temelji na poročilu May H1 Vulnerability Insights Report ekipe TeamT5 Vulnerability Research Team. Za več informacij o tej ranljivosti, podrobnejše smernice za odziv ter pomoč pri zaščiti in krepitvi kibernetske varnosti vaših informacijskih sistemov nas lahko kontaktirate na info@cyber-sec.si. Naša ekipa strokovnjakov vam lahko pomaga pri izvedbi varnostnih pregledov, odkrivanju morebitnih kompromitacij, implementaciji zaščitnih ukrepov ter vzpostavitvi dolgoročne strategije za zmanjšanje kibernetskih tveganj.

Aktivno izkoriščanje CVE-2025-31324 v SAP NetWeaver

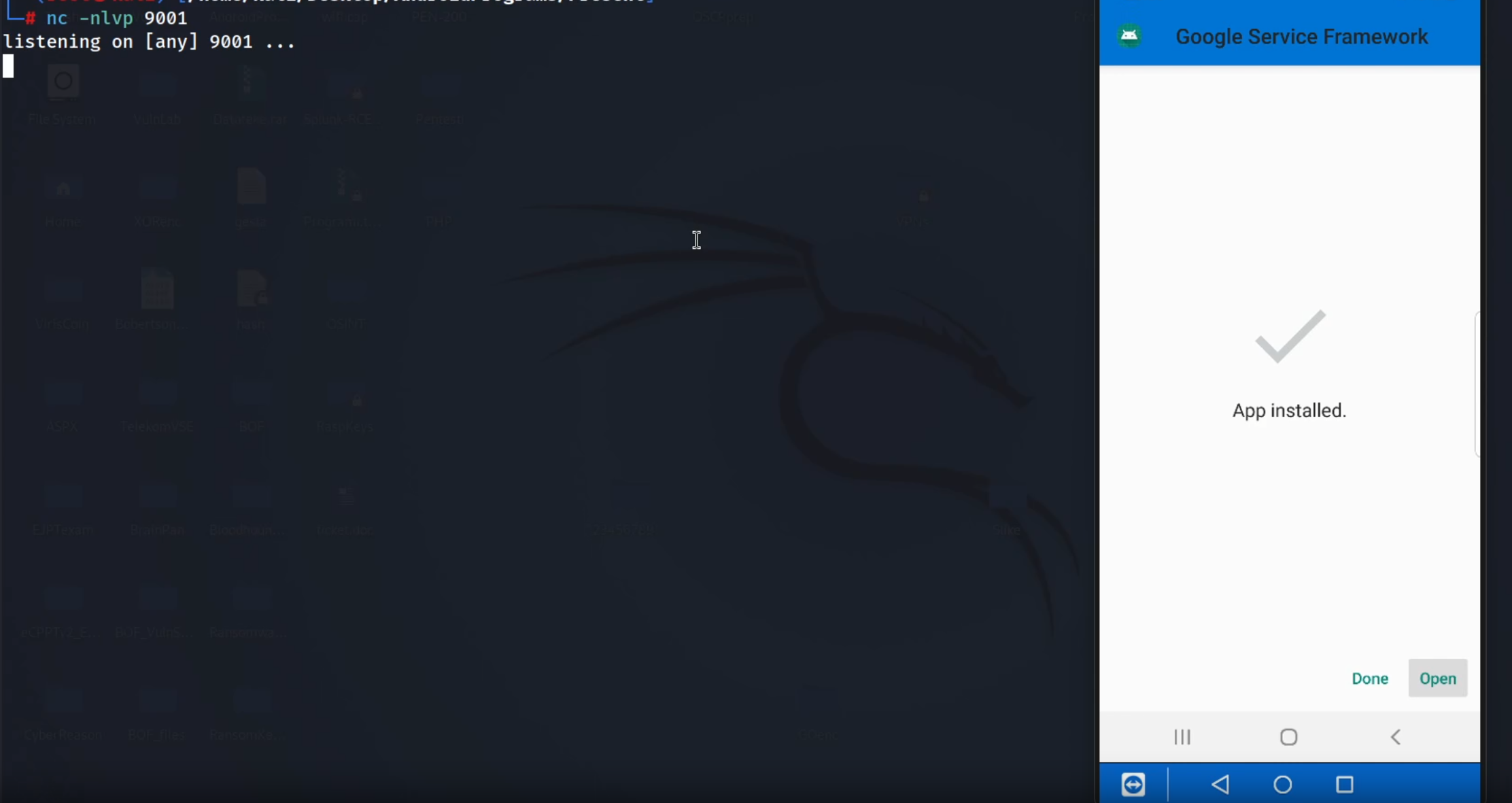

TeamT5 je zaznal, da je kritična ranljivost (CVE-2025-31324) v SAP NetWeaver aktivno izkoriščena s strani kitajske APT skupine Amoeba (znana tudi kot APT41). Najzgodnejši zaznani primer izkoriščanja s strani Amoeba sega v maj 2025, medtem ko javna poročila kažejo, da je bilo izkoriščanje ničelnega dne zaznano že januarja 2025. Napadalci so po uspešni zlorabi ranljivosti namestili webshell in zlonamerno programsko opremo, kot sta vshell in CobaltStrike Beacon.

Poleg tega je nadaljnja preiskava pokazala, da je bilo prizadetih več velikih ponudnikov storitev v oblaku. Več kot 100 subjektov, vključno z Google Cloud, Microsoft Azure in Amazon Web Services, je bilo kompromitiranih z webshell-om. Žrtve so bile v Tajvanu, Južni Koreji, Kitajski, Indiji, ZDA, Španiji, Turčiji, Rusiji, Nemčiji, Gvatemali, Saint Barthélemyju in Čilu, med sektorji pa so bili izobraževanje, proizvodnja, avtomobilska industrija, reciklaža, turizem, IT, prehrana in pijača…

Povzetek za vodstvo

Ocenjujemo, da je resnost ranljivosti CVE-2025-31324 kritična, in pozivamo stranke, naj uporabijo to poročilo za zmanjšanje vpliva. CVE-2025-31324 je ranljivost za neavtoriziran prenos datotek v SAP NetWeaver Visual Composer Metadata Uploader. S CVSS oceno 9.8 omogoča uspešno izkoriščanje ranljivosti neavtoriziranemu napadalcu nalaganje webshell-a in namestitev zlonamerne programske opreme.

SAP je ranljivost odpravil v varnostnem opozorilu, izdanem maja 2025. Kljub temu so bila javna poročila in Proof-of-Concept (PoC) za CVE-2025-31324 objavljena že od aprila 2025, medtem ko poročila kažejo, da se je ranljivost aktivno izkoriščala kot napad ničelnega dne že januarja 2025.

Na podlagi preiskave in trenutnega stanja izkoriščanja CVE-2025-31324 smo v tem poročilu prikazali forenzične artefakte, v Prilogi I navedli zlonamerno programsko opremo, v Prilogi II pa kazalnike kompromitacije (IoC). Najpomembneje je, da smo pripravili obsežen nasvet za omilitev in odziv za naše stranke.

Povzetek stanja izkoriščanja

- Poleg APT dejavnosti je preiskava pokazala, da so bili kompromitirani tudi veliki ponudniki storitev v oblaku (Google Cloud, Microsoft Azure, AWS) z več kot 100 prizadetimi organizacijami.

- CVE-2025-31324 izkorišča kitajska APT skupina Amoeba od maja 2025.

- Amoeba je ranljivost uporabila v napadih proti Indiji, Nemčiji, Turčiji, Španiji, ter v sektorjih reciklaže, avtomobilske industrije in turizma.

- Kot začetno nalogo so napadalci naložili webshell, nato pa namestili CobaltStrike Beacon in vshell.

- C2 strežniki zlonamerne programske opreme: 43.133.196.194 in 101.32.26.154.

Prizadeti izdelki

- Izdelek: SAP NetWeaver (Visual Composer razvojni strežnik)

- Verzija: VCFRAMEWORK 7.50

Navodila za omilitev in odziv

- Uradne informacije

- Uspešno izkoriščanje omogoča neavtoriziranemu napadalcu nalaganje webshell-a in nameščanje zlonamerne programske opreme.

- Priporočamo takojšnjo namestitev popravka.

- SAP je izdal varnostno obvestilo maja 2025:

https://support.sap.com/en/my-support/knowledge-base/security-notes-news/may-2025.html

- Orodja za iskanje groženj

- Na voljo je YARA pravilo za odkrivanje generičnega JSP webshell-a (prek orodja ThreatVision).

Forenzični artefakti

- Webshell-i

- Napadalci lahko ranljivost izkoristijo za nalaganje webshell-a v mape

./apps/sap.com/irj/root/in./apps/sap.com/irj/work/. - Pogoste datoteke:

cache.jsp,shell.jsp,helper.jsp,usage.jsp,user.jsp,readme.jsp.

- Napadalci lahko ranljivost izkoristijo za nalaganje webshell-a v mape

- Pregled SAP dostopnih dnevnikov

- Lokacija dnevnikov:

./log/system/httpaccess/responses*.trc* - Vnos pri izkoriščanju:

ATTACKER_IP : POST /developmentserver/metadatauploader?CONTENTTYPE=MODEL&CLIENT=1 HTTP/1.1 200 - Vnos pri dostopu do webshell-a:

ATTACKER_IP : GET /irj/helper.jsp?cmd=COMMAND HTTP/1.1 200

- Lokacija dnevnikov:

Tabela zlonamerne programske opreme

| Ime | Tip | Opis |

|---|---|---|

| vshell | RAT | Odprtokodni RAT z možnostjo tuneliranja, prikritih kanalov in simulacij APT taktik. Uporablja se v vajah rdeče-modrih ekip. |

| CobaltStrike Beacon | RAT | Plačljivo orodje za penetracijsko testiranje, ki ga pogosto zlorabljajo napadalci. Omogoča keylogging, prenos datotek, proxy SOCKS, eskalacijo privilegijev, uporabo Mimikatz ipd. |

Kazalniki kompromitacije (IoC)

IP-ji:

- 101.32.26.154

- 43.133.196.194

Hash-i:

- 7ec3d703d7fa41d0f13100ea352a9afd22c0e32f3fd1b2e08a83163ddcbe56d5

- d560a377ffdba0efe9905d2d84492b486b115f60ee9a9efea850f67106ca9f14

- 3f5fd4b23126cb21d1007b479954af619a16b0963a51f45cc32a8611e8e845b5

- c7b9ae61046eed01651a72afe7a31de088056f1c1430b368b1acda0b58299e28

- 9fb57a4c6576a98003de6bf441e4306f72c83f783630286758f5b468abaa105d